VPN – WIRTUALNE SIECI PRYWATNE – CZ.1

Jeśli niewiele mówi Ci tajemniczy skrót „VPN”, a tunele bardziej kojarzą Ci się z trasami samochodowymi lub miejskimi liniami metra niż z sieciami komputerowymi – dobrze trafiłeś! W naszej Akademii zaczynamy cykl artykułów, z których dowiesz się wiele o Virtual Private Networks. Czas zgłębić temat!

Technologia VPN pozwala zapewnić logiczną łączność pomiędzy hostami lub sieciami znajdującymi się w różnych fizycznych lokalizacjach i połączonymi między sobą jedynie za pomocą Internetu. Rozróżnia się dwa główne rodzaje sieci VPN.

Remote access VPN: umożliwiają dostęp pojedynczym hostom do sieci firmowej poprzez Internet. Dostęp może być realizowany poprzez dedykowane aplikacje zainstalowane na stacjach roboczych, jak również z wykorzystaniem mechanizmów wbudowanych w system operacyjny.

Site 2 Site VPN: umożliwiają łączenie sieci lokalnych poprzez sieć Internet. VPNy tego typu terminowane są na routerach lub firewallach zainstalowanych w poszczególnych lokalizacjach. S2S VPNy można podzielić na typu intranet, zapewniające łączność między oddziałami firmy, lub typu extranet do łączenia dwóch różnych firm (zazwyczaj w celu udostępnienia zasobów na jednym lub kilku serwerach dla kooperującej firmy).

Remote access VPN

Rozwiązania VPN typu remote access pozwalają użytkownikom na zdalny dostęp do zasobów sieci firmowej z dowolnej lokalizacji. W większości przypadków użytkownik, po uruchomieniu klienta VPN na stacji roboczej, autentykuje się poprzez podanie swojej nazwy i hasła, a następnie tworzony jest szyfrowany tunel między jego stacją roboczą, a siecią firmową (terminowany zazwyczaj na routerze, firewallu lub dedykowanym serwerze).

Remote access VPN mogą być realizowane przez szereg aplikacji, za pomocą rozwiązań płatnych jak CiscoAnyConnect, Juniper Pulse, Palo Alto GlobalProtect, otwartych jak OpenVPN, mechanizmów wbudowanych w systemy operacyjne, np. L2TP over IPsec lub PPTP w przypadku Mac OS oraz Windowsa, lub też bez konieczności instalacji dodatkowego oprogramowania w przypadku części rozwiązań bazujących na protokole SSL. Część tych aplikacji, oprócz zapewniania szyfrowanej łączności, ma również możliwość kontroli stacji roboczej użytkownika (np. sprawdzenie, czy zainstalowane jest odpowiednie oprogramowanie antywirusowe lub czy komputer znajduje się w prawidłowej domenie) przed zestawieniem połączenia.

Większość połączeń VPN tego typu realizowana jest za pomocą protokołów SSL lub IPsec. Protokoły IPsec operują na warstwie sieci, natomiast SSL na warstwie aplikacji. SSL używany jest zasadniczo w celu umożliwienia dostępu do poszczególnych aplikacji/stron zlokalizowanych w sieci firmowej, IPsec umożliwia pełen dostęp do sieci lokalnej. Oprócz protokołów SSL i IPsec dostęp może być też realizowany z użyciem protokołu PPTP lub SSTP, aczkolwiek używanie tego pierwszego jest niezalecane z uwagi na zastosowanie przestarzałych mechanizmów bezpieczeństwa.

Site 2 Site VPN

Rozwiązania VPN typu site 2 site umożliwiają „stałe” połączenie dwóch, lub większej liczby sieci (lub serwerów) poprzez Internet, można je realizować na kilka różnych sposobów.

IPsec VPN:

IPsec jest najbardziej rozpowszechnionym standardem wykorzystywanym przy budowie sieci VPN. Za pomocą protokołów IPsec między urządzeniami tworzony jest szyfrowany tunel, zapewniający bezpieczną komunikację. Oprócz samego szyfrowania, protokoły IPsec zapewniają również kontrolę integralności przesyłanych danych poprzez zastosowanie algorytmów sprawdzania sumy kontrolnej (SHA lub MD5) oraz ochronę przed replikacją pakietów w tunelu.

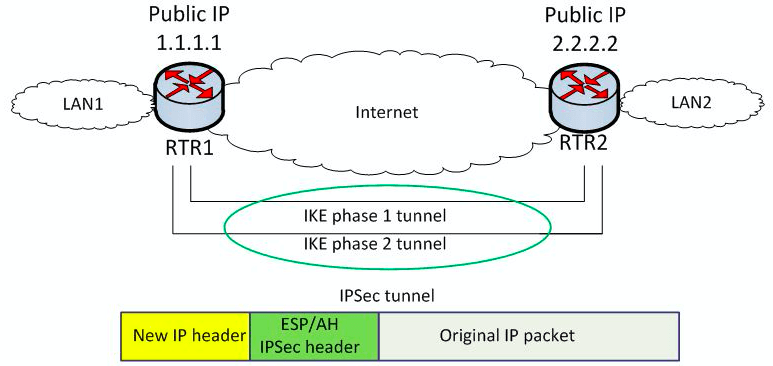

IPsec może działać w 2 trybach: tunelowym oraz transportowym. Dla połączeń typu site2site używany jest domyślnie tryb tunelowy, terminowany jest zazwyczaj na routerze lub firewallu. W trybie tym do pakietu IP wysyłanego przez hosta dodawany jest nagłówek IPsec wraz z dodatkowym adresem IP, który jest następnie usuwany po drugiej stronie tunelu.

W celu zestawienia połączenia IPsec w pierwszej kolejności urządzenia terminujące tunel (firewalle/routery) muszą przejść przez IKE phase 1, w jej trakcie zestawiany jest tunel służący jedynie do transmisji danych zarządzających pomiędzy ruterami. By tunel zestawił się poprawnie, routery po obu stronach muszą mieć analogicznie skonfigurowane parametry połączenia (algorytm „hashujący”, metoda uwierzytelnienia, grupa DH, metoda szyfrowania). Po poprawnym zestawieniu tunelu IKE phase 1 następuje zestawienie tunelu IKE phase 2, służącego do przesyłania danych użytkowych. Dla fazy 2 po raz kolejny musimy podać parametry tunelu (tzw. „transform set”) oraz zdefiniować sieci lokalne, które będą wysyłane do tunelu (zazwyczaj poprzez odpowiednią „access-listę”).

Zaletą rozwiązań IPsec jest oferowana przez niektórych producentów możliwość zestawiania tuneli, nawet w przypadku braku adresu publicznego po jednej ze stron budowanego tunelu. Minusem tego rozwiązania jest zasadniczo brak możliwości transmisji ruchu typu multicast (wykorzystywanego przez protokoły routingu dynamicznego) poprzez tunele IPsec. Zmiany w tym zakresie wniosło wprowadzenie protokołu IKEv2 oraz możliwość tworzenia wirtualnych interfejsów na urządzeniach sieciowych części producentów.

Ograniczenie to można również obejść poprzez tworzenie tuneli GRE opisanych w następnym artykule.

wszystkie części: 1 2

Akademia Internetu EXTEL BIZNES+ jest niekomercyjnym programem edukacyjnym kierowanym przede wszystkim do kadry IT oraz zajmującej się zamówieniami usług dla biur. O nowych artykułach informujemy poprzez newsletter. Napisz do nas