POTĘŻNY ATAK NA PLATFORMĘ GITHUB

2018.03.04

Ostatni dzień lutego był ogromnym sprawdzianem dla platformy GitHub. Padła ofiarą największego, jak do tej pory, ataku DDoS. GitHub nie tylko przeżył, ale bardzo szybko stanął na nogi. Atak został odparty w ciągu 10 minut.

Jak wypowiedział się jeden ze specjalistów śledzących ruch w sieci „przyjemnie było oglądać ten sukces”. Systemy Akamai, dostawcy chmury dla GitHub’a, uporały się z problemem wręcz w rekordowym czasie.

Czym jest GitHub?

O platformie GitHub wspominaliśmy w naszych artykułach kilkakrotnie (ostatnio tutaj). To działający od 2008 roku serwis internetowy, przeznaczony dla programistów. Tutaj można tworzyć programy, dzielić się swoją pracą, korzystać z doświadczeń innych programistów.

Platforma służy przede wszystkim społeczności open source, ale jest też płatna opcja biznesowa. Udostępnia szereg usług wspierających proces programowania (np. kontrolę poprawności, kontrolę zmian itp.). W znaczący sposób ułatwia pracę zespołową, ponieważ każdy członek zespołu ma dostęp do aktualnego kodu.

DDoS czyli blokada serwerów

Atak typu DDoS (distributed denial of service – rozproszona odmowa usługi) – to atak polegający na wysyłaniu zwielokrotnionych żądań usług. Każde żądanie wymaga przydzielenia części pamięci, co powoduje szybkie zajęcie wszystkich zasobów, a w rezultacie prowadzi do zawieszenia systemu.

DDoS nie służy do kradzieży danych, jego celem jest zablokowanie dostępności usługi. Często groźba ataku jest używana do szantażu i żądania okupu od firm, dla których dostępność ma podstawowe znaczenie (np. portale aukcyjne, firmy brokerskie itp.).

Dwukrotnie miały miejsce próby ataku na root serwery DNS, w 2002 roku na jakiś czas zablokowano aż dziewięć, w 2007 dwa. Trudno sobie wyobrazić chaos jaki może powstać w wyniku takiego ataku.

DDoS na GitHub

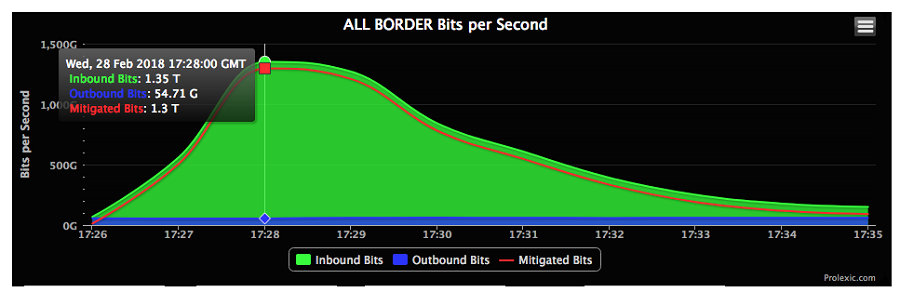

28 lutego od godziny 17:21 czasu UTC serwery GitHuba zaczęły odbierać niemal 127 milionów pakietów na sekundę, co przełożyło się na obciążenie na poziomie 1,35 Tb na sekundę. System powiadomił dyżurujący zespół, który zdecydował o przekierowaniu ruchu do Akamai.

Akamai użyła platformy Prolexic, która była w stanie złagodzić atak poprzez filtrowanie całego ruchu pochodzącego z portu UDP 11211, domyślnego portu używanego przez memcached. W ciągu kilku minut platforma była w stanie zablokować złośliwe pakiety i przywrócić równowagę. Po ośmiu minutach atak został przerwany.

Źródło: Akamai

Memcached DDoS

Zastosowany atak typu memcached DDos jest opcją wymagającą dużo mniejszych zasobów, niż typowy atak DDoS przez botnet. I nie wymaga sterowania złośliwym oprogramowaniem. Tym razem atakujący zaangażowali jedynie około tysiąca urządzeń autonomicznych z dziesiątkami tysięcy węzłów.

Wystarczy powiedzieć, że atak o nieco mniejszej sile 1,2 Tbps, który miał miejsce pod koniec roku 2016, był przeprowadzony za pośrednictwem dziesiątków milionów przejętych urządzeń. Kierowany był na serwery firmy Dyn, na których hostowane są popularne serwisy min. Amazon, Reddit, Spotify czy Netflix. Przez kilka godzin usługi były niedostępne.

Akademia Extel jest niekomercyjnym programem edukacyjnym kierowanym przede wszystkim do menadżerów i pracowników firm. O nowych artykułach informujemy poprzez newsletter. Napisz do nas