JAK UKRAŚĆ DANE Z IZOLOWANEGO KOMPUTERA

2018.04.15

Czujesz się bezpiecznie, bo Twój komputer jest odłączony od internetu i sieci lokalnych? No, to mamy dla Ciebie złe wiadomości.

Twoje dane można ukraść przez … kabel zasilający. Izraelscy badacze zademonstrowali technikę, pozwalającą zhakować komputer właśnie tą drogą.

Prawie jak alfabet Morse’a

Jak zauważyli badacze, niektóre z pojawiających się juz wcześniej malware, potrafią dotrzeć do komputerów odłączonych od sieci, a więc do tej pory uważanych za bezpieczne. W ten sposób chronione są komputery wojskowe czy rządowe, izolowane nie tylko od internetu ale również od sieci wewnętrznych (tzw. system air-gap), często chronione również przed podłączaniem zewnętrznych urządzeń (np. pen-drive).

Izraelscy naukowcy przeprowadzili szereg eksperymentów, które pozwoliły wykazać, że można zainfekować komputer poprzez odpowiednie modulowanie fluktuacji w przepływie prądu, co pozwala na przenoszenie informacji w systemie binarnym (zero-jedynkowym). Przypomina to nadawanie alfabetem Morse’a.

PowerHammer

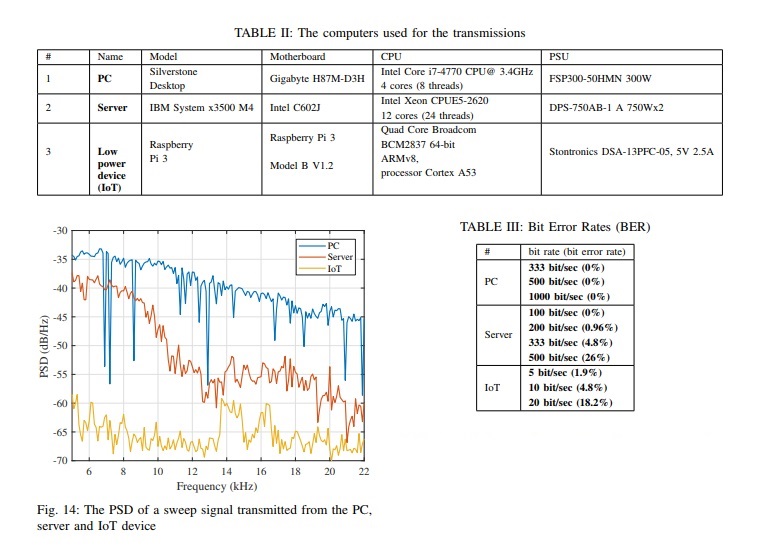

Badacze nazwali swoją metodę PowerHammer, eksperyment został opisany w opublikowanym w kwietniu raporcie.

Dobra wiadomość jest taka, że atakujący musi fizycznie zainstalować sprzęt, który pozwoli na nadawanie i odbieranie sygnału, oraz przekazanie go do odbiorcy. Sprzęt może być zainstalowany na zewnątrz lub wewnątrz budynku. Co oczywiście stanowi pewną trudność. Jednak naoglądaliśmy się dość filmów szpiegowskich, żeby wiedzieć, że nie jest to niewykonalne.

Na zaatakowanym komputerze został zaimplementowany złośliwy kod, kontrolujący zużycie energii i odpowiednio ją modulujący. Eksperyment przeprowadzono na kilku urządzeniach. Urządzenie odbierające i przekształcające sygnał zostało w kolejnych krokach zamontowane na różnym poziomie. W zależności od tego uzyskano różny poziom błędu przy odbiorze danych oraz różną prędkość przesyłu.

Źródło: Raport

Nie tylko zasilanie

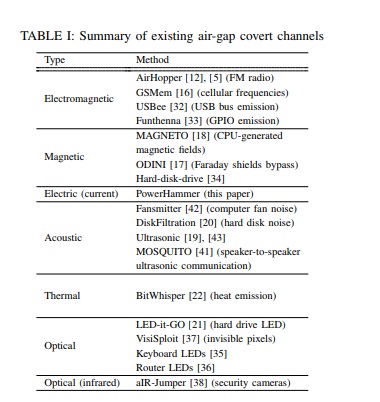

Naukowcy z Izraela zajmowali się nie tylko możliwością kradzieży danych przez kable energetyczne. Wcześniej wykazali na przykład, że można zainfekować odizolowany komputer malwarem, który do przesyłania danych wykorzysta wentylator. Akurat ten sposób na razie nie jest zbyt wydajny, jest wolny i wymaga usytuowania odbiornika w pobliżu komputera. Ale wszystko może się szybko zmienić.

Źródlo: Raport

Jak pokazuje tabela, kanałów mogących służyć do kradzieży danych jest naprawdę dużo. Ich wykorzystanie jest z pewnością tylko kwestią odpowiedniego rozwoju techniki i udoskonalenia metod.

Akademia Extel jest niekomercyjnym programem edukacyjnym kierowanym przede wszystkim do menadżerów i pracowników firm. O nowych artykułach informujemy poprzez newsletter. Napisz do nas